Supermicro 中心是企業級運算、儲存、網路及綠色運算技術的全球領導者Supermicro 提供產品安全更新與資訊的權威來源。我們致力於持續改進安全實務。

客戶安全是我們的首要任務,因此我們已實施多項措施,以保障Supermicro 儲存系統的運作安全。 當今的伺服器與儲存系統日益多功能化,同時也因安全需求而變得更為複雜。面對威脅行為Supermicro 開發防禦機制以保護用戶與客戶,進而將我們的安全專業推向業界巔峰。Supermicro 客戶期望部署符合高安全標準的產品,因此我們的應對方案皆以最高等級的防護為設計核心。

Supermicro 您遵循最佳安全實務,包括保持作業系統更新,並執行最新版本的韌體及所有軟體。

生命週期網路安全產品保護

Supermicro 三款專為美國製造的伺服器產品。透過集中於美國工廠的生產流程,系統完整性得以維持。這些「美國製造」產品能降低遭受外國網路安全入侵的風險,並可供全球客戶選購。欲深入瞭解此計畫,請造訪美國製造解決方案專頁。

Supermicro 管理整個供應鏈系統的網路安全措施,採用更廣泛的「從搖籃到墳墓」方法,確保產品從採購、生產、運作直至自然報廢的整個生命週期皆保持安全。

Supermicro的最佳實踐方案旨在滿足其產品安全要求,並由豐富的安全功能與特性提供支援。這些特性確保客戶能Supermicro符合業界安全標準。

最後更新日期:

Supermicro 您的資料中心安全Supermicro 最高要務。Supermicro 新推出的 X14/H14 以及 X13/H13 與X12/H12系列伺服器及儲存系統。這些內建功能將作為您在資料中心建立安全運作的指引。請參閱下列清單。

| 類別 | 安全規範 | 英特爾 X14 產品 | AMD 產品 | 英特爾 X13 系列產品 | AMD 產品 | 英特爾 X12 系列產品 | AMD 產品 |

|---|---|---|---|---|---|---|---|

| 硬體 | 矽根信任 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| 底盤入侵防護 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| 可信平台模組 (TPM) 2.0 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| BMCTPM1 | ✔ | ✔ | ✔ | ✔ | |||

| 英特爾開機防護 | ✔ | ✔ | ✔ | ||||

| 英特爾® 軟體防護擴充功能(Intel® SGX)1 | ✔ | ✔ | ✔ | ||||

| AMD 處理器 | ✔ | ✔ | ✔ | ||||

| AMD 記憶體加密技術 (SME) | ✔ | ✔ | ✔ | ||||

| AMD 加密虛擬化技術 (SEV) | ✔ | ✔ | ✔ | ||||

| BIOS/BMC | 安全啟動 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| 安全磁碟清除 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| 安全快閃記憶體 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| 安全的韌體更新 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| 加密簽署的韌體 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| 安全Redfish API3 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| 密碼安全 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| USB動態啟用/停用 | ✔ | ✔ | |||||

| 硬碟密碼 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| BMC 唯一密碼 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| 自動韌體恢復 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| 反回滾 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| 執行階段 BMC 防護機制 | ✔ | ✔ | ✔ | ✔ | |||

| 系統鎖定 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| 供應鏈安全:遠端驗證 | ✔ | ✔ | ✔ | ✔ | |||

| 驅動金鑰管理(超級守護者) | ✔ | ✔ | ✔ | ✔ | |||

| IPMI 2.0 使用者鎖定 | ✔ | ✔ | ✔ | ✔ | |||

| 安全狀態監控 | ✔ | ✔ | ✔ | ✔ | |||

| 安全協議與資料模型(SPDM)管理2 | ✔ | ✔ | ✔ | ✔ | |||

| 標準 | 美國國家標準與技術研究院特別出版物 800-193 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| 美國國家標準與技術研究院特別出版物 800-147b | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| 美國國家標準與技術研究院特別出版物 800-88 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

註記:

- 某些功能可能不適用於所有產品。

- 1適用於特定型號及配置

- 2計劃於2024年第四季度實施

- 3TLS v1.2 / v1.3 受支援。RMCP+ 加密套件 3 / 17 受支援。

基板管理控制器(BMC)為不同地點的多名使用者提供遠端網路存取功能。BMC使系統管理員能夠遠端監控系統健康狀態並管理電腦事件。BMC搭配智能平台管理介面(IPMI)管理工具使用,實現對伺服器的集中控制與監控。BMC具備廣泛的安全功能,可滿足客戶需求。

資料中心中啟用 BMC 功能之伺服器管理的安全最佳實踐

動態系統驗證運用驗證流程

使用系統驗證偵測硬體與韌體的任何變更

加密簽署的基礎管理模組韌體

瞭解安全性功能,以加密簽署 BMC 韌體和 BIOS

BMC 獨特密碼安全功能

瞭解如何從BMC 唯一密碼中獲益

AMDAMD 公告 AMD-SB-7059,2026年2月

Supermicro 此安全問題,即虛擬機器(VM)可能導致主機系統當機。AMD 針對此漏洞AMD 緩解措施。此漏洞影響Supermicro 、H12、H13 及 H14 產品系列的 BIOS。

- CVE-2023-31364

英特爾平台更新 (IPU) 更新 2026.1,2026年2月

此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X11、X12、X13 及 X14 產品系列。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- INTEL-SA-01314 – 2025.4 IPU - Intel® TDX 模組諮詢公告

- 英特爾安全公告 - 01315 – 2026.1 IPU - 英特爾® 晶片組韌體公告

- INTEL-SA-01396 – 2026.1 IPU - Intel® 處理器韌體安全公告

- INTEL-SA-01397 – 2026.1 IPU - Intel® 信任域擴充 (Intel® TDX) 模組安全公告

AMDAMD 公告 AMD-SB-3023,2026年2月

Supermicro AMD 處理器平台中潛在的漏洞,這些漏洞影響 I/O 記憶體管理單元 (IOMMU)、AMD 虛擬化技術 – 安全嵌套分頁 (SEV-SNP) 及其他平台元件,此漏洞係透過內部及第三方稽核程序發現。此漏洞影響Supermicro 、H12、H13 及 H14 產品的 BIOS。

- CVE-2025-52533、CVE-2025-29950、CVE-2024-36355、CVE-2025-29939、CVE-2025-0012、CVE-2025-52536、CVE-2024-21961、 CVE-2025-29948、CVE-2024-21953、CVE-2025-29952、CVE-2025-52534、CVE-2025-54514、CVE-2025-48517、 CVE-2025-0031、CVE-2024-36310、CVE-2025-29946、CVE-2025-48514、CVE-2025-0029、CVE-2025-48509

Microsoft 安全啟動憑證授權機構 2011 年終止服務:過渡至 2023 年憑證

微軟的 Secure Boot CA 2011 憑證將於 2026 年 6 月到期,屆時僅依賴該憑證的裝置將停止接收 Windows 啟動管理器與安全啟動元件的安全更新,從而增加啟動套件漏洞風險。 微軟正過渡至2023年新憑證;Supermicro 發布支援性BIOS更新,用戶應保持安全啟動功能啟用、安裝最新BIOS/韌體並套用所有更新——多數系統無需立即採取行動,因支援裝置將自動完成過渡程序。

詳細資訊AMDAMD 公告 AMD-SB-3027,2026年1月

Supermicro 安全問題:陳舊的快速線性緩衝區(RLB)條目可能導致安全嵌套分頁(SNP)的活躍虛擬中央處理器(vCPU)重複使用其他虛擬機器(VM)的TLB條目,進而可能危及資料完整性。AMD 針對此漏洞AMD 緩解措施。此漏洞影響Supermicro 與 H14 產品的 BIOS。

- CVE-2025-29943

Supermicro 漏洞,2025年11月

在特定supermicro CMM 裝置中發現四項安全問題。這些問題可能影響Supermicro 韌體。

- CVE-2025-7623

- CVE-2025-8076

- CVE-2025-8404

- CVE-2025-8727

AMDAMD 公告 AMD-SB-3029,2025年11月

Supermicro 安全問題:陳舊的快速線性緩衝區(RLB)條目可能導致安全嵌套分頁(SNP)的活躍虛擬中央處理器(vCPU)重複使用其他虛擬機器(VM)的TLB條目,進而可能危及資料完整性。AMD 針對此漏洞AMD 緩解措施。此漏洞影響Supermicro 、H13 及 H14 產品的 BIOS。

- CVE-2025-29934

AMDAMD 公告 AMD-SB-7055,2025年10月

Supermicro 安全問題,可能導致 RDSEED 指令以不符合隨機性的頻率返回「0」,同時錯誤地標示成功(CF=1),這可能造成將失敗誤判為成功的狀況。AMD 針對此漏洞AMD 緩解措施。此漏洞影響Supermicro 與 H14 產品的 BIOS。

- CVE-2025-62626

AMDAMD 公告 AMD-SB-3020,2025年10月

Supermicro 安全問題:惡意虛擬化管理程式可能在安全嵌套分頁 (SNP) 初始化過程中損毀反向映射表 (RMP)。此問題影響AMD 第三代、第四代及第五代處理器。此漏洞影響Supermicro 、H13 及 H14 產品的 BIOS。

- CVE-2025-0033

英特爾平台更新 (IPU) 更新 2025.2 第二部分,2025年8月

此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X11、X12、X13 及 X14 產品系列。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- INTEL-SA-01245– 2025.2 IPU - Intel® TDX 模組安全公告

- INTEL-SA-01249– 2025.2 IPU - Intel® 處理器串流快取安全公告

英特爾平台更新 (IPU) 更新 2025.3,2025年8月

此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X11、X12、X13 及 X14 產品系列。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- INTEL-SA-01280– 2025.3 IPU - Intel® 晶片組韌體安全公告

- INTEL-SA-01312– 2025.3 IPU - Intel® TDX 模組諮詢公告

- INTEL-SA-01313– 2025.3 IPU - Intel® Xeon® 處理器韌體公告

AMD 漏洞,2025年8月

此更新適用於搭載第一代/

- AMD–AMD 漏洞 – 2025年8月

- AMD–AMD 漏洞 – 2025年2月

AMDAMD 公告 AMD-SB-7029,2025年7月

Supermicro AMD 瞬態執行安全漏洞。AMD 在調查一份題為《進入、退出、頁面錯誤、洩漏:測試微架構洩漏的隔離邊界》的 Microsoft®AMD 數種旁路通道攻擊。

- CVE-2024-36348

- CVE-2024-36349

- CVE-2024-36350

- CVE-2024-36357

2025.1 IPU - 英特爾® 處理器公告,INTEL-TA-01209,2025年6月

Supermicro 此項安全漏洞:未經專業訓練的使用者若透過本地作業系統存取進行使用者驗證,可能透過在 Intel® PTT 韌體中的 Intel® CSME 與 Intel® SPS 韌體執行越界讀取操作,以阻斷服務方式對系統可用性造成高風險影響。

- CVE-2025-2884

AMDAMD 公告 AMD-SB-7039,2025年6月

Supermicro 此安全漏洞,可能使具備特權的攻擊者從 x86 架構存取加密協同處理器 (CCP) 寄存器。此問題影響AMD 第一代、第二代及第三代處理器,以及特定 H11 與 H12 世代產品。

- CVE-2023-20599

英特爾平台更新 (IPU) 更新 2025.2,2025年5月

此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X11、X12、X13 及 X14 產品系列。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- 英特爾-SA-01244– 2025.2 IPU - 英特爾® 處理器安全公告

- INTEL-SA-01247– 2025.2 IPU - Intel® 處理器間接分支預測器安全公告

2025.1 IPU - 英特爾® 處理器公告,INTEL-TA-01153,2025年5月

處理器事件或預測可能允許錯誤操作(或使用錯誤資料的正確操作)暫時執行,進而可能透過隱蔽通道洩露資料。間接分支預測可能無法完全受增強型 IBRS 屬性與間接分支預測器屏障所限制。此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X11、X12 及 X13 產品系列。

此漏洞影響特定 H13 產品中的Supermicro 。Supermicro 任何關於本公告所述漏洞的公開披露或惡意利用案例。

- INTEL-SA-01153 – 2025.1 IPU - 英特爾® 處理器安全公告

AMI 安全公告 AMI-SA-2025003,2025年3月

Supermicro AMI 安全公告 AMI-SA202503 所報告之 BIOS 韌體潛在漏洞。Aptio® V 版本的 BIOS 存在漏洞,攻擊者可透過本地手段引發檢查時間與使用時間(TOCTOU)競態條件。成功利用此漏洞可能導致任意程式碼執行。

此漏洞影響特定 H13 產品中的Supermicro 。Supermicro 任何關於本公告所述漏洞的公開披露或惡意利用案例。

- CVE-2024-54084

AMDAMD 公告 AMD-SB-7033,2025年3月

Supermicro Google® 所通報之安全問題,該問題稱為「AMD 驗證漏洞」,係因簽章驗證演算法存在弱點所致。此漏洞可能使具備管理員特權的攻擊者得以載入任意CPU 修補程式。

- CVE-2024-36347

英特爾平台更新 (IPU) 更新 2025.1,2025年2月

此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X11、X12 及 X13 系列產品。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- INTEL-SA-01139– 2025.1 IPU - UEFI 韌體安全公告

- INTEL-SA-01152– 2025.1 IPU - Intel® 晶片組韌體安全公告

- INTEL-SA-01213– 2025.1 IPU - Intel® SGX 安全公告

- INTEL-SA-01228– 2025.1 IPU - 第十三代與第十四代 Intel® Core™ 處理器安全公告

AMD 漏洞,2025年2月

此更新適用於搭載第一代/

- AMD–AMD 漏洞 – 2025年2月

- AMD–AMD 漏洞 – 2025年2月

AMDAMD 公告 AMD-SB-7028,2025年2月

Supermicro Eclypsium 報告的系統管理模式 (SMM) 呼叫漏洞,該漏洞Supermicro 支援多款AMD AmdPlatformRasSspSmm UEFI 模組中。此問題影響AMD 第二代處理器以及 H11 和 H12 世代產品。

- CVE-2024-21924

AMDAMD 公告 AMD-SB-7027,2025年2月

Supermicro Quarkslab 報告的兩項安全漏洞,該漏洞存在於多款AMD 的 AmdPspP2CmboxV2 及 AmdCpmDisplayFeatureSMM UEFI 模組中,可能使攻擊者得以在 SMM(系統管理模式)內執行程式碼。此問題影響AMD 第一、第二、第三及第四代處理器,以及 H11、H12 和 H13 世代產品。

- CVE-2024-0179

- CVE-2024-21925

AMDAMD 公告 AMD-SB-6016,2025年2月

Supermicro AMD 單元 (SMU) 中的電源管理韌體 (PMFW) 存在安全漏洞。此問題影響AMD MI300X H13DSG-OM 產品。

- CVE-2024-21927

- CVE-2024-21935

- CVE-2024-21936

AMDAMD 公告 AMD-SB-6008,2025年2月

Supermicro AMD 單元 (SMU) 中的電源管理韌體 (PMFW) 存在安全漏洞。此問題影響AMD MI300X H13DSG-OM 產品。

- CVE-2024-21971

- CVE-2023-20508

AMDAMD 公告 AMD-SB-3019,2025年2月

Supermicro Google® 所通報之安全性漏洞,該漏洞可能使具備管理員特權的攻擊者利用簽名驗證演算法之弱點,載入任意CPU 修補程式,進而導致基於 SEV 的機密賓客保護機制失效。

- CVE-2024-56161

Supermicro IPMI 韌體漏洞,2025年1月

在部分Supermicro 發現若干安全問題。這些問題影響Supermicro 韌體。

- CVE-2024-10237

- CVE-2024-10238

- CVE-2024-10239

AMDAMD 公告 AMD-SB-3015,2024年12月

Supermicro 一項安全問題,該問題可能導致串列存在偵測(SPD)元資料遭竄改,使連接的記憶體模組顯示容量大於實際值,進而引發記憶體位址別名現象。此問題影響AMD 第三代與第四代處理器主機板。此漏洞影響Supermicro 及 H13 產品系列的 BIOS。

- CVE-2024-21944

Supermicro IPMI 韌體漏洞,代號「Terrapin」,2024年10月

部分Supermicro 被發現存在安全漏洞。Terrapin 漏洞允許攻擊者降級安全簽名演算法並停用特定安全措施。此攻擊需由活躍的中間人攻擊者執行。

- CVE-2023-48795

BIOS 漏洞,2024年9月

Supermicro BIOS 韌體中存在兩項潛在漏洞。這些漏洞可能使攻擊者得以寫入 SMRAM 並劫持 RIP/EIP。此漏洞影響 Denverton 平台的Supermicro 。Supermicro 任何公開通報或惡意利用本公告所述漏洞的案例。

- CVE-2020-8738

- CVE-2024-44075

英特爾平台更新 (IPU) 更新 2024.3,2024年8月

此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X11、X12 及 X13 系列產品。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- INTEL-SA-01038– 2024.2 IPU - Intel® Core™Ultra 安全公告

- INTEL-SA-01046– 2024.2 IPU - Intel® 處理器串流快取安全公告

- INTEL-SA-00999– 2024.3 IPU - Intel® 晶片組韌體安全公告

- INTEL-SA-01083– 2024.3 IPU - SMI 傳輸監控器安全公告

- INTEL-SA-01100– 2024.3 IPU - Intel® Xeon® 處理器安全公告

- INTEL-SA-01118– 2024.3 IPU - 第三代 Intel® Xeon® 可擴展處理器安全公告

- INTEL-SA-01103– 2024.3 IPU - Intel® 處理器 RAPL 介面安全公告

AMD 漏洞,2024年8月

此更新適用於搭載第一代/第二代/第三代/第四代AMD 處理器的 H11、H12 及 H13 產品系列。此更新亦適用於搭載 Ryzen™ Threadripper™ 處理器的 M11/M12 及 H13 產品系列。經發現各平台元件存在潛在漏洞,相關問題已透過AMD 與AMD AGESA™ PI 套件進行緩解。

- AMD–AMD 漏洞 – 2024年8月

- AMD–AMD 漏洞 – 2024年8月

AMDAMD 公告 AMD-SB-7014,2024年8月

Supermicro 安全漏洞:即使啟用系統管理模式鎖定功能,具備 root 權限的攻擊者仍可能修改系統管理模式 (SMM) 的設定。此問題影響AMD 第一代、第二代、第三代及第四代處理器,以及 H11、H12 和 H13 世代產品。

- CVE-2023-31315

AMDAMD 公告 AMD-SB-3011,2024年8月

Supermicro 一項安全問題:惡意虛擬化管理程式可能在 Secure Encrypted Virtualization–Secure Nested Paging (SEV-SNP) 客體虛擬機器退役後,解密其記憶體內容。此問題影響搭載AMD 第三代與第四代處理器的主機板。此漏洞影響Supermicro 與 H13 產品系列的 BIOS。

- CVE-2023-31355

- CVE-2024-21978

- CVE-2024-21980

PKFAIL:Supermicro 韌體漏洞,2024年7月

Supermicro 名為「PKFAIL」的安全漏洞問題。此新漏洞可能使惡意行為者得以從作業系統發動進階韌體層級威脅。Supermicro (PK),該金鑰代表 BIOS 的信任根基。這些不安全金鑰由 American Megatrends International (AMI) 生成,並作為參考範例提供給Supermicro。

詳細資訊OpenSSH「regreSSHion」漏洞,2024年7月

在特定Supermicro BMC 韌體中,發現了 OpenSSH 關鍵訊號處理程序競態條件的安全漏洞,此漏洞被稱為「regreSSHion」。此漏洞可能導致未經認證的遠端程式碼執行(RCE),並取得 root 特權。

- CVE-2024-6387

BIOS 漏洞,2024年7月

Supermicro BIOS 韌體中存在潛在漏洞。這些漏洞影響特定型號的 X11 主機板。Supermicro 任何關於本公告所述漏洞的公開披露或惡意利用案例。

- CVE-2024-36432

- CVE-2024-36433

- CVE-2024-36434

Supermicro IPMI 韌體漏洞,2024年7月

在部分Supermicro 發現一項安全問題。此問題影響其 BMC 的網頁伺服器元件。Supermicro 的此潛在漏洞可能源自韌體中「GetValue」函數的緩衝區溢位,該問題由輸入值未經檢查所導致。

- CVE-2024-36435

AMDAMD 公告 AMD-SB-1041,2024年6月

Supermicro AMD 保護功能的潛在弱點。此問題影響AMD 第一代、第二代及第三代處理器主機板。此漏洞影響Supermicro 與 H12 產品系列的 BIOS。

- CVE-2022-23829

AMDAMD 公告 AMD-SB-4007,2024年5月

Supermicro AMD (驅動執行環境)驅動程式存在記憶體洩漏漏洞,此漏洞可能使具備高度權限的使用者取得敏感資訊,影響範圍涵蓋伺服器及客戶端桌上型與行動 APU/CPU。此問題影響AMD 第三代處理器主機板,並影響Supermicro 產品的 BIOS。

- CVE-2023-20594

- CVE-2023-20597

英特爾平台更新 (IPU) 更新 2024.2,2024年5月

此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X13 系列產品。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- INTEL-SA-01036– 2024.2 IPU - Intel® TDX 模組軟體安全公告

- INTEL-SA-01051– 2024.2 IPU - 英特爾® 處理器安全公告

- INTEL-SA-01052– 2024.2 IPU - Intel® Core™Ultra 公告

Supermicro 韌體漏洞,2024年4月

在部分Supermicro 發現若干安全漏洞。這些問題(跨站腳本攻擊與指令注入)可能影響Supermicro IPMI(網頁使用者介面)的網頁伺服器元件。為減輕這些潛在漏洞的風險,已開發出更新版的 BMC 韌體。

- SMC-2024010010(CVE:CVE-2024-36430)

- SMC-2024010011(CVE:CVE-2024-36431)

- SMC-2024010012(CVE:CVE-2023-33413)

英特爾平台更新 (IPU) 更新 2024.1 與 INTEL-TA-00986,2024 年 3 月

此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X11、X12 及 X13 系列產品。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- INTEL-SA-00898– 2024.1 IPU - Intel® Atom® 處理器安全公告

- INTEL-SA-00923– 2024.1 IPU - Intel® 晶片組軟體與 SPS 安全公告

- INTEL-SA-00929– 2024.1 IPU - 韌體建議公告

- 英特爾-SA-00950– 2024.1 IPU OOB - 英特爾® 處理器安全公告

- INTEL-SA-00960– 2024.1 IPU - Intel® Xeon® 處理器安全公告

- INTEL-SA-00972– 2024.1 IPU - Intel® 處理器匯流排鎖定安全公告

- INTEL-SA-00982– 2024.1 IPU - Intel® 處理器回傳預測安全公告

- 英特爾安全公告 - 00986– 第四代英特爾® 至強® 處理器安全公告

- INTEL-SA-01045– 2024.1 IPU OOB - Intel® Xeon® D 處理器安全公告

AMDAMD 公告 AMD-SB-7009,2024年2月

Supermicro AMD 漏洞問題。此問題影響AMD AMD 第一代、第二代、AMD 代及第四代處理器。此漏洞影響Supermicro H11、H12 及部分 H13 主機板。

- CVE-2023-20576

- CVE-2023-20577

- CVE-2023-20579

- CVE-2023-20587

AMDAMD 公告 AMD-SB-3007,2024年2月

Supermicro SEV-SNP 韌體漏洞問題。此問題影響AMD 第三代與第四代處理器,並涉及Supermicro H12 及 H13 主機板。

- CVE-2023-31346

- CVE-2023-31347

PixieFAIL 漏洞,2024年1月

Supermicro BIOS 韌體中存在名為「PixieFAIL」的潛在漏洞。在 Tianocore EDKII(一種開源 UEFI 實作方案)的 TCP/IP 堆疊(NetworkPkg)中發現多項漏洞。這九項漏洞若遭透過網路攻擊利用,可能導致遠端程式碼執行、阻斷服務攻擊、DNS 快取中毒及/或敏感資訊外洩。Supermicro X11、X12、H11、H12、H13及R12系列。截至本公告發布Supermicro 任何公開披露或惡意利用此漏洞的通報。

- CVE-2023-45229

- CVE-2023-45230

- CVE-2023-45231

- CVE-2023-45232

- CVE-2023-45233

- CVE-2023-45234

- CVE-2023-45235

- CVE-2023-45236

- CVE-2023-45237

LogoFAIL 漏洞,2023年12月

Supermicro BIOS 韌體中存在一項名為「LogoFAIL」的潛在漏洞。 由於 BIOS 所使用的影像解析器函式庫存在輸入驗證不足的問題,可能使具備權限的用戶透過本地存取觸發權限提升攻擊。LogoFAIL 影響Supermicro 特定型號的 X11、X12、X13、H11、M12 及 R12 產品之Supermicro 。Supermicro 任何公開披露或惡意利用本公告所述漏洞的案例。

- CVE-2023-39538

- CVE-2023-39539

Supermicro IPMI 韌體漏洞,2023年12月

- CVE-2023-33411:IPMI BMC SSDP/UPnP 網頁伺服器目錄遍歷漏洞及 iKVM 存取權限,允許重新啟動 BIOS

- CVE-2023-33412:IPMI BMC 管理網頁介面虛擬軟碟機/USB 遠端指令執行漏洞

- CVE-2023-33413:IPMI BMC 裝置使用硬編碼的配置檔案加密金鑰,允許攻擊者構建並上傳惡意配置檔案套件,從而取得遠端指令執行權限。

AMD 公告AMD

Supermicro AMD 指令的安全漏洞。此問題影響第一代AMD 處理器(SEV 和 SEV-ES)、第二代AMD 處理器(SEV 和 SEV-ES),以及第三代AMD 處理器(SEV、SEV-ES、SEV-SNP)。 此漏洞影響Supermicro 與 H12 主機板。

- CVE-2023-20592

英特爾平台更新 (IPU) 更新 2023.4 與 INTEL-SA-00950,2023 年 11 月

此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X11、X12 及 X13 系列產品。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- INTEL-SA-00924– 2023.4 IPU – 基本輸入輸出系統(BIOS)安全公告

- 英特爾® 處理器公告 -INTEL-SA-00950

AMD 漏洞,2023年11月

此更新適用於搭載第一代/

- AMD-AMD 漏洞 – 2023年11月

- AMD-AMD 漏洞 – 2023年11月

Supermicro IPMI 韌體中的漏洞

在部分Supermicro 發現若干安全漏洞。這些問題(跨站腳本攻擊與指令注入)可能影響Supermicro IPMI(網頁使用者介面)的網頁伺服器元件。為減輕這些潛在漏洞的風險,已開發出更新版的 BMC 韌體。

- CVE-2023-40289

- CVE-2023-40284

- CVE-2023-40287

- CVE-2023-40288

- CVE-2023-40290

- CVE-2023-40285

- CVE-2023-40286

因堆疊溢位導致的變數修改

在Supermicro 韌體中發現一項潛在漏洞。攻擊者可透過操縱變數利用此漏洞,潛在劫持Supermicro 控制流程,使具備核心層級權限的攻擊者得以提升權限,並可能執行任意程式碼。

- CVE-2023-34853

AMD 公告AMD

Supermicro 回傳位址預測漏洞(亦稱「INCEPTION」)。此漏洞影響AMD 第三代與第四代處理器,並影響Supermicro H12 及 H13 主機板。

- CVE-2023-20569

英特爾平台更新 (IPU) 更新 2023.3,2023年8月

此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X11、X12 及 X13 系列產品。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- INTEL-SA-00783– 2023.2 IPU – Intel® 晶片組韌體安全公告

- INTEL-SA-00813– 2023.2 IPU – 韌體公告

- INTEL-SA-00828– 2023.2 IPU – 英特爾® 處理器安全公告

- INTEL-SA-00836– 2023.2 IPU – Intel® Xeon® 可擴展處理器安全公告

- INTEL-SA-00837– 2023.2 IPU – Intel® Xeon® 處理器安全公告

AMD 公告AMD

Supermicro 跨進程資訊洩漏漏洞,亦稱為「Zenbleed」。此問題影響AMD 7002 處理器(亦稱AMD 2」處理器)。此漏洞影響Supermicro 及 H12 主機板。

- CVE-2023-20593

SMTP 通知中的 Shell 注入

supermicro 漏洞可能影響 SMTP 通知設定。此漏洞可能使未經認證的惡意行為者操控使用者輸入(例如警示設定中的主旨欄位),進而導致任意程式碼執行的風險。

- CVE-2023-35861

服務定位協議(SLP)中的反射式拒絕服務(DoS)放大漏洞

服務位置協定(SLP)允許未經認證的遠端攻擊者註冊任意服務。此漏洞可能使攻擊者得以利用偽造的UDP流量發動具有顯著放大效果的拒絕服務(DoS)攻擊。

- CVE-2023-29552

媒體資訊:英特爾 BootGuard OEM 私有金鑰可能已遭洩露,2023年5月

根據對Supermicro 及使用私鑰方式的分析Supermicro 不受影響。

英特爾平台更新 (IPU) 更新 2023.2,2023年5月

此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X11、X12 及 X13 系列產品。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- INTEL-SA-00807– 2023.2 IPU – BIOS 安全公告

AMD 漏洞,2023年5月

此更新適用於搭載第一代/第二代/第三代/第四代AMD 處理器的 H11、H12 及 H13 產品系列。此更新亦適用於搭載 Ryzen™ Threadripper™ 處理器的 M12 產品系列。AMD 與AMD AGESA™ PI 套件中已發現並緩解了各平台元件的潛在漏洞。

- AMD-AMD 漏洞 – 2023年5月

- AMD-AMD 漏洞 – 2023年5月

超級醫生5諮詢報告,2023年3月

研究人員發現Supermicro (SD5)存在一項漏洞,可能允許任何通過驗證的網頁介面使用者,在安裝SuperDoctor5(SD5)的系統上遠端執行任意指令。

- CVE-2023-26795

英特爾平台更新 (IPU) 更新 2023.1,2023 年 2 月

此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X11、X12 及 X13 系列產品。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- INTEL-SA-00700– 2023.1 IPU – Intel® Atom® 與 Intel® Xeon® 可擴展處理器安全公告

- INTEL-SA-00717– 2023.1 IPU – BIOS 安全公告

- INTEL-SA-00718– 2023.1 IPU – Intel® 晶片組韌體安全公告

- INTEL-SA-00730– 2023.1 IPU – 第三代 Intel® Xeon® 可擴展處理器安全公告

- INTEL-SA-00738– 2023.1 IPU – Intel® Xeon® 處理器安全公告

- INTEL-SA-00767– 2023.1 IPU – 英特爾® 處理器安全公告

電壓調節器模組(VRM)與集成電路間(I²C)過壓/欠壓問題,2023年1月

研究人員發現主機板管理控制器(BMC)存在一項漏洞,可能導致電壓調整超出CPU )的指定運作CPU 正常CPU 。

- CVE-2022-43309

AMD 漏洞,2023年1月

此更新適用於搭載第一代/第二代/第三代/第四代AMD 處理器的 H11 與 H12 產品系列。此更新亦適用於搭載 Ryzen™ Threadripper™ 處理器的 M12 產品系列。AMD 與AMD AGESA™ PI 套件中已發現並緩解了各類平台元件的潛在漏洞。

- AMD-AMD 漏洞 – 2023年1月

- AMD-AMD 漏洞 – 2023年1月

英特爾平台更新 (IPU) 更新 2022.3,2022 年 11 月

此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X11 及 X12 系列產品。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- INTEL-SA-00610- 2022.3 IPU – Intel® 晶片組韌體安全公告

- INTEL-SA-00668- 2022.2 IPU – BIOS 安全公告

OpenSSL 安全公告,2022年11月

OpenSSL 3.x 至 3.0.6 版本發現存在高嚴重性安全漏洞,可能導致系統崩潰或異常行為。Supermicro OpenSSL 漏洞影響。

- CVE-2022-3786

- CVE-2022-3602

微軟 Windows 安全啟動繞過漏洞,2022年8月

研究人員已發現微軟第三方開機載入程式中存在數項漏洞,這些漏洞可能影響所有採用 x64 UEFI 安全開機功能的電腦系統。

- CVE-2022-34301

- CVE-2022-34302

- CVE-2022-34303

英特爾平台更新 (IPU) 更新 2022.2,2022年8月

此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X11 及 X12 系列產品。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- INTEL-SA-00657- 2022.2 IPU – 英特爾® 處理器安全公告

- INTEL-SA-00669- 2022.2 IPU – Intel® 晶片組韌體安全公告

- INTEL-SA-00686- 2022.2 IPU – BIOS 安全公告

英特爾平台更新 (IPU) 更新 2022.1,2022年6月

此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X10、X11 及 X12 系列產品。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- INTEL-SA-00601- 2022.1 IPU – 基本輸入輸出系統(BIOS)安全公告

- INTEL-SA-00613- 2022.1 IPU – Intel® 啟動防護與 Intel® 可信執行技術安全公告

- INTEL-SA-00614- 2022.1 IPU – Intel® SGX 安全公告

- INTEL-SA-00615- 2022.1 IPU – Intel® 處理器 MMIO 過期資料公告

- INTEL-SA-00616- 2022.1 IPU – Intel®Xeon

- 英特爾-SA-00617- 2022.1 IPU – 英特爾® 處理器公告

AMD 漏洞,2022年5月

此更新適用於搭載第一代/第二代/第三代AMD 處理器的 H11 及 H12 產品系列。此更新亦適用於搭載 Ryzen™ Threadripper™ 處理器的 M12 產品系列。AMD 與AMD AGESA™ PI 套件中已發現並緩解了各平台元件的潛在漏洞。

- AMD-AMD 漏洞 – 2022年5月

- AMD-AMD 漏洞 – 2022年5月

英特爾平台更新 (IPU) 更新 2021.2,2022年2月

此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X10、X11 及 X12 系列產品。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- INTEL-SA-00470- 2021.2 IPU – Intel® 晶片組韌體安全公告

- INTEL-SA-00527- 2021.2 IPU – BIOS 安全公告

- INTEL-SA-00532- 2021.2 IPU – Intel® 處理器中斷點控制流安全公告

- INTEL-SA-00561- 2021.2 IPU – 英特爾® 處理器安全公告

- INTEL-SA-00589- 2021.2 IPU – 英特爾凌動®處理器安全公告

SupermicroApache Log4j漏洞的回應

Supermicro 加入業界行列,共同緩解由高優先級漏洞CVE-2021-44228(Apache Log4j 2)引發的風險暴露問題,該漏洞亦被稱為「Log4Shell」;同時亦關注CVE-2021-45046(Apache Log4j 2)漏洞及CVE-2021-45105(Apache Log4j 2)漏洞。Supermicro 同時Supermicro Apache Log4j 1.2版本的CVE-2021-4104與 CVE-2019-17571漏洞。

大多數Supermicro 不受這五項漏洞影響。唯一受影響的應用程式為Supermicro 管理器 (SPM)。此問題將於新版Supermicro 管理器 (SPM) 中解決,新版本將盡快發布。新版 SPM 將搭載 Log4j 2.17.0 版本。

Log4j 2

- CVE-2021-44228

- CVE-2021-45046

- CVE-2021-45105

Log4j 1.2

- CVE-2019-17571

- CVE-2021-4104

英特爾平台更新 (IPU) 更新 2021.2,2021年11月

此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X10、X11 及 X12 系列產品。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- INTEL-SA-00528- 2021.2 IPU – Intel® Atom® 處理器安全公告

- INTEL-SA-00562- 2021.1 IPU – BIOS 參考程式碼公告

AMD 漏洞,2021年11月

此更新適用於搭載第一代/第二代/第三代AMD 處理器的 H11 與 H12 產品系列。經發現各平台元件存在潛在漏洞,相關問題已透過AMD AGESA™ PI 套件進行緩解。

- AMD-AMD 漏洞 – 2021年11月

英特爾安全公告 Intel-SA-00525,2021年7月

- INTEL-SA-00525– 英特爾 BSSA(BIOS 共享軟體架構)DFT 諮詢公告

Intel-SA-00525 安全公告不影響Supermicro 。

詳細資訊英特爾平台更新 (IPU) 更新 2021.1,2021 年 6 月

此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X10、X11 及 X12 系列產品。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- INTEL-SA-00442- 2021.1 IPU – Intel VT-d 安全公告

- 英特爾安全公告 - 00459- 2021.1 IPU – 英特爾安全公告 - CSME-SPS-TXE-DAL-AMT-安全公告

- INTEL-SA-00463- 2021.1 IPU – BIOS 安全公告

- INTEL-SA-00464- 2021.1 IPU – 英特爾處理器安全公告

- INTEL-SA-00465- 2021.1 IPU – 英特爾處理器安全公告

SupermicroTrickboot漏洞的回應,2021年3月

Supermicro Trickboot 問題,此問題僅見於部分 X10 UP 主機板。Supermicro 針對此漏洞提供緩解方案。

TrickBoot 是TrickBot惡意軟體工具組中的一項新功能,能夠偵測裝置漏洞,並使攻擊者得以讀取、寫入或清除裝置的 BIOS。

閱讀更多BIOS偵測到Linux作業系統中的GRUB2開機載入程式漏洞,2020年11月

在 GRUB2 2.06 版本之前的版本中發現一項缺陷。攻擊者可能利用此缺陷劫持並竄改 GRUB 驗證程序。BIOS 將偵測到此異常狀態,並以錯誤訊息終止開機程序。

- CVE-2020-10713

英特爾平台更新 (IPU) 更新 2020.2,2020年11月

此更新適用於搭載 Intel Xeon® 及其他 Intel 處理器的 X10、X11 及 X12 系列產品。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- INTEL-SA-00358– 2020.2 IPU – 韌體建議公告

- INTEL-SA-00391– 2020.2 IPU – Intel® CSME、SPS、TXE 與 AMT 安全公告

- INTEL-SA-00389– 2020.2 IPU – Intel® RAPL 安全公告

- INTEL-SA-00390– 英特爾 BIOS 平台範例程式碼安全公告

英特爾每月安全更新(2020年9月)

此更新適用於搭載 Intel Core® 處理器的 X11 及 X12 系列產品。Intel 九月月度安全性更新整合了先前可能分別發布的安全性更新。

請注意,X10 系列產品不受此公告影響。

- Intel-SA-00404– Intel® 遠端管理技術與 Intel® 遠端管理服務安全公告

英特爾平台更新 (IPU) 更新 2020.1,2020年6月

此更新適用於搭載 Intel Xeon® 處理器的 X10 及 X11 產品系列。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- Intel-SA-00295– Intel® CSME、SPS、TXE、AMT 與 DAL 安全公告

- Intel-SA-00320– 特殊登錄器緩衝區資料採樣公告

- Intel-SA-00322– 2020.1 IPU 韌體公告

- Intel-SA-00329– 英特爾® 處理器資料外洩警示

- Intel-SA-00260– (更新版) Intel® 處理器內建顯示 2019.2 版 QSR 更新公告

ErP(環保設計)合規第9批次

Lot 9規範是一套針對資料儲存設備(例如企業級伺服器)所制定的全新產品標準。了解Supermicro如何符合歐盟(EU)針對伺服器與儲存產品所制定的生態設計要求,實現Lot 9的合規性。

詳細資訊英特爾每月安全更新(2020年2月)

此更新適用於搭載 Intel Core® 處理器的 X11 系列產品。Intel 每月安全更新(二月版)整合了先前可能分別發布的安全更新內容。

- Intel-SA-00307– 權限提升、服務阻斷、資訊外洩

英特爾每月安全更新(十二月版),2019年12月

此更新適用於搭載 Intel Xeon® 處理器的 X10 及 X11 系列產品。Intel 十二月月度安全更新整合了先前可能分別發布的安全更新內容。

- Intel-SA-00289– 英特爾® 處理器電壓設定修改公告

- Intel-SA-00317– 虛擬化環境中發生意外頁面錯誤安全公告

英特爾平台更新 (IPU) 更新 2019.2,2019年11月

此更新適用於搭載 Intel Xeon® 處理器的 X10 及 X11 系列產品。Intel 平台更新 (IPU) 整合了先前可能分別發布的安全性更新。

- Intel-SA-00164– Intel® 可信執行技術 2019.2 IPU 安全公告

- Intel-SA-00219– 針對搭載 Intel® 處理器圖形 IPU 之 Intel® SGX 2019.2 的更新建議

- Intel-SA-00220– Intel® SGX 與 Intel® TXT 安全公告

- Intel-SA-00240– 英特爾CPU 公告

- Intel-SA-00241– Intel® CSME、伺服器平台服務、可信執行引擎、Intel® 主動管理技術及動態應用載入器 2019.2 IPU 安全公告

- Intel-SA-00254– Intel® 系統管理模式 2019.2 IPU 安全公告

- Intel-SA-00260– Intel® 處理器圖形 2019.2 IPU 安全公告

- Intel-SA-00270– TSX 交易非同步中止安全公告

- Intel-SA-00271– 電壓調變技術諮詢公告

- Intel-SA-00280– BIOS 2019.2 IPU 安全公告

BMC/IPMI 安全性漏洞更新2019年9月3日

研究人員已發現Supermicro 虛擬媒體功能存在若干安全相關問題,需透過更新BMC韌體方能解決。

CVE-2019-16649

CVE-2019-16650

英特爾季度安全更新 (QSR) 2019.1 版,2019年5月

此更新適用於搭載 Intel Xeon® 處理器的 X8、X9、X10 及 X11 系列產品。季度安全更新 (QSR) 整合了先前可能分別發布的安全更新內容。

- 英特爾安全公告 00213(CVE-2019-0089, CVE-2019-0090, CVE-2019-0086, CVE-2019-0091, CVE-2019-0092, CVE-2019-0093, CVE-2019-0094、CVE-2019-0096、CVE-2019-0097、CVE-2019-0098、CVE-2019-0099、CVE-2019-0153、CVE-2019-0170)

- INTEL-SA-00223BIOS 未受影響

- 英特爾安全公告-00233(CVE-2018-12126、CVE-2018-12127、CVE-2018-12130、CVE-2019-11091)

針對這些問題的 BIOS 更新現正陸續推出。請參閱下方受影響產品及必要 BIOS 更新的詳細資訊。

英特爾季度安全更新 (QSR) 2018.4 版更新,2019年3月

此更新僅適用於搭載 Intel Xeon® 處理器的 X11 系列產品。季度安全更新 (QSR) 整合了先前可能分別發布的安全更新內容。

- 英特爾安全公告 00185(CVE-2018-12188, CVE-2018-12189, CVE-2018-12190, CVE-2018-12191, CVE-2018-12192, CVE-2018-12199, CVE-2018-12198、CVE-2018-12200、CVE-2018-12187、CVE-2018-12196、CVE-2018-12185、CVE-2018-12208)

- INTEL-SA-00191(CVE-2018-12201、CVE-2018-12202、CVE-2018-12203、CVE-2018-12205、CVE-2018-12204)

「劇透」:關於英特爾處理器投機執行的新研究論文

詳細資訊幽靈與熔毀側通道投機執行

- 英特爾 SA-00115(CVE-2018-3639, CVE-2018-3640)

- Intel-SA-00088(CVE-2017-5715, CVE-2017-5753, CVE-2017-5754)

- Intel-SA-00161(CVE-2018-3615, CVE-2018-3620, CVE-2018-3646)

英特爾®管理引擎 (ME)、英特爾®伺服器平台服務 (SPS) 及英特爾®可信執行引擎 (TXE) 相關安全漏洞

- Intel-SA-00086(CVE-2017-5705, CVE-2017-5708, CVE-2017-5711, CVE-2017-5712, CVE-2017-5706, CVE-2017-5709、CVE-2017-5707、CVE-2017-571000)

2017年之前的BIOS/BMC韌體安全性更新

請參閱2017年之前發布的《固件修復常見漏洞與暴露》文件。

Supermicro 安全社群合作,以識別並強化全產品線的安全防護。請查閱Supermicro CVE 解決方案。

詳細資訊常見安全問題集:選擇類別「安全」

回報產品安全問題

若您在使用Supermicro 產品時遇到安全問題,請將以下詳細資訊寄至supermicro:

- 產品名稱/SKU

- 漏洞詳細報告

- 重現步驟說明

- 任何相關的CVE

請勿在明文電子郵件中包含任何敏感或機密資訊——請使用PGP金鑰加密您的訊息。Supermicro 團隊將審核您的報告,並聯繫您共同解決問題。

詳細資訊立即訂閱,掌握Supermicro產品安全更新資訊

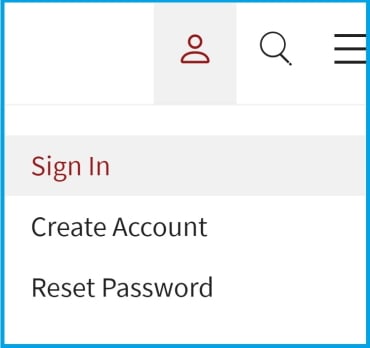

若要訂閱未來Supermicro ,請依循以下步驟:

1. 請前往螢幕右上角區域,登入或建立單一登入(SSO)帳戶:

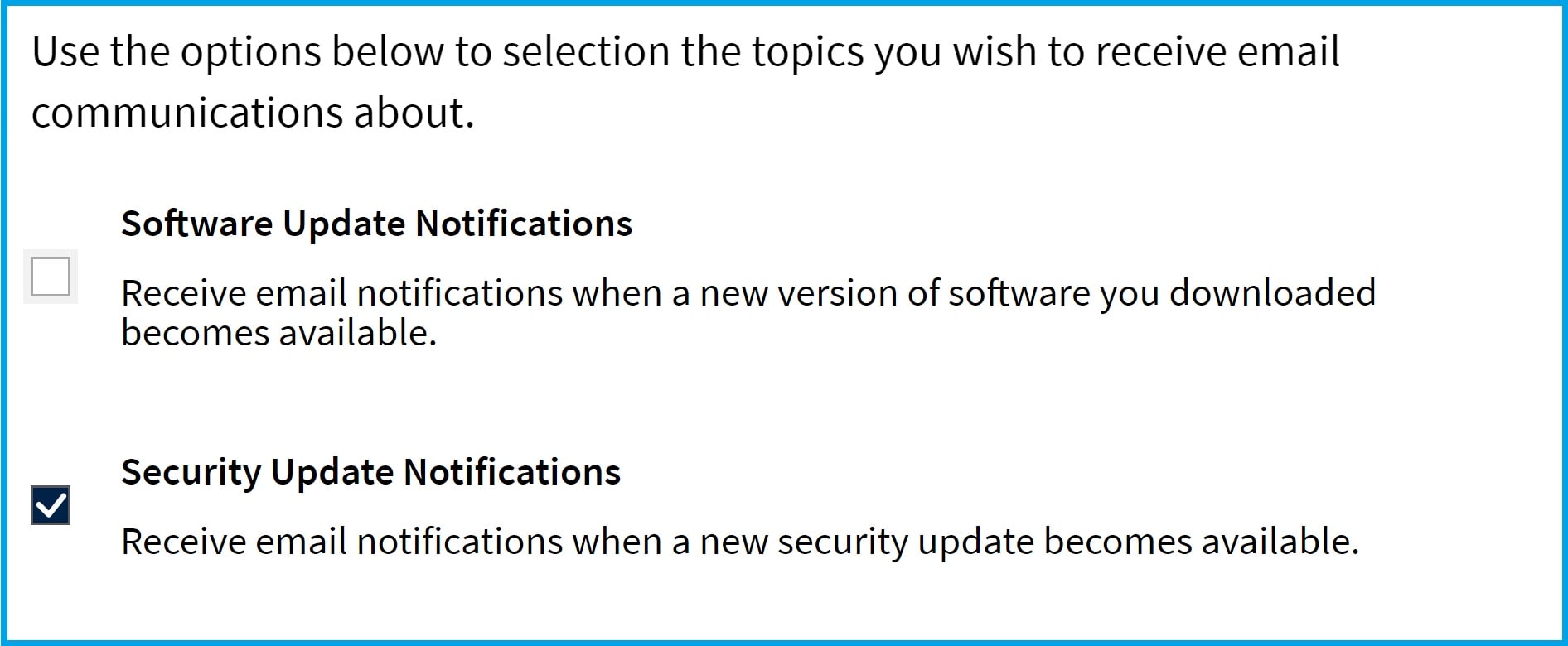

2. 選擇「管理電子郵件偏好設定」

3.勾選「安全性更新通知」

- 生效日期

- 最後更新

概述

在Supermicro致力於維護產品與服務的安全性及完整性。本終止支援(EOL)安全政策闡述了我們如何管理已達終止支援狀態的產品之安全問題,確保透明度並協助客戶規劃升級與過渡事宜。

何謂產品終止(EOL)?

當我們正式宣布某項產品或服務將不再進行積極開發、維護或增強時,即視為該產品或服務已終止生命週期。

安全支援時程表

我們理解從舊有產品過渡需要時間。為支援我們的客戶:

- 嚴重性為「關鍵級」(9.0 - 10.0) 與「高風險級」(7.0 - 8.9) 的安全問題,將於產品生命週期終止公告日之後,持續獲得三年(3)年的支援服務。

- 在此期間,我們將評估所通報的漏洞,並可能根據嚴重程度與影響範圍發布修補程式或緩解措施。

- 三年期限屆滿後,將不再提供任何安全性更新或調查服務。

例外情況

超出標準三年期限的延長安全支援服務,可透過另行簽訂協議取得。請聯繫Supermicro 相關方案。

聯繫我們

若對本政策有任何疑問或疑慮,請聯繫我們的安全團隊:supermicro